Информационная безопасность (ИБ) – это часть сферы информационных технологий, отвечающая за обеспечение конфиденциальности, целостности и доступности активов организации.

В последнее время к ним добавляют ещё два свойства: аутентификацию (authentication), в значении удостоверения подлинности субъекта взаимодействия или электронного сообщения, и неотрекаемость (nonrepudiation), в значении невозможности отказа от совершенных действий, например, подписания банковской транзакции. Подробнее смотри: CISSP Common Body of Knowledge (фреймворк, организующий знания в области информационной безопасности в виде 8 доменов).

К активам относится все, что имеет ценность для организации. Таким

образом, реализация угроз в отношении актива – будь то утечка

информации, утрата или несанкционированное изменение базы данных,

потеря доступности и нарушение работы сервисов - все это и многое

другое может отрицательно сказаться на работе организации и её

пользователей. И здесь неважно, говорим ли мы о коммерческих,

некоммерческих, государственных или иных формах организаций. Важно,

что для достижения поставленных целей организация наряду с

экономическими, кадровыми, производственными и другими вопросами

должна принимать во внимание вопросы информационной безопасности и

включать ее аспекты в свою модель управления: от стратегического

планирования до повседневной операционной деятельности.

Визуально, анализ угроз и сопутствующих рисков для активов организации можно представить следующим образом (Адаптировано на основе рисунка 2 ГОСТ Р ИСО/МЭК 15408-1-2012):

Получается, что активы, представляющие ценность для деятельности организации, подвержены угрозам. Наличие актуальных угроз формирует риски информационной безопасности (или, как их называет популяризуемый PositiveTechnologies "результативной кибербезопасности» - недопустимые события). А риски информационной безопасности требуют анализа и последующей обработки, включая реализую защитных мер (организационных и технических), призванных

уменьшить «масштаб бедствия» путем:

- либо уменьшения вероятности реализации угрозы (например, с помощью внедрения WAF уменьшаются шансы злоумышленника на успешную SQL-инъекцию в базу данных веб-приложения);

- либо снижения величины последствий (например, путем реализации «горячего резервирования» вычислительных мощностей и баз данных даже при выводе из строя каких-то хостов, другие должны подхватить нагрузку незаметно для конечного пользователя);

- либо переноса соответствующего риска на третью сторону (например, за счет страхования киберинцидентов и выплаты сопутствующих реализации угроз компенсаций силами страховых компаний).

Этот подход концептуально описан в стандарте ISO 27001:2022, структура и содержание которого подразумевает планомерное выстраивание ИБ – от понимания контекста организации и получения поддержки от руководства, до выстраивания конкретной системы защиты по результатам анализа и обработки рисков:

Теперь, когда нам теоретически понятно, что и зачем делать, давайте

задумаемся над тем – а как это сделать? Ведь гораздо сложнее

представить то, как ИБ включается в систему управления организации в

целом, на практике. Как достигается гармония между операционными

(бизнес) интересами, экономическими и социальными ограничениями,

технологическими возможностями и собственными потребностями

информационной безопасности? Как в процессе обеспечения ИБ можно

эффективно и продуктивно учитывать непрерывно изменяющийся

контекст, в котором приходится действовать организации? Ведь, по

существу, безопасность активов часто противоречит интересам бизнеса,

удобству клиентов, стабильности работы сервисов. Тут заложено что-то

похожее на вечное противостояние работы и отдыха, активности и

пассивности, дня и ночи, лета и зимы – то есть диалектическое

противоречие между элементами целостной системы. При поверхностном

наблюдении такие противоречия вызывают ступор и кажутся

неразрешимыми. При более глубоком анализе становится понятно, что на

таких противоречиях стоят любые динамические системы (от живых

организмов до социально-политических институтов), и что именно за счет наличия подобных противоречий и неразрешимых конфликтов

достигается продуктивное развитие, эволюция и адаптация системы к изменяющимся обстоятельствам. Если вам захочется подробнее понять

диалектическую логику и практиковать её применение в работе и личной

жизни, рекомендуем прочитать «Диалектическое мышление и развитие

взрослых» Майкла Бессечеса:

А мы вернемся непосредственно к информационной безопасности и

решению задачи практического внедрения системы управления ИБ в

жизнь конкретной организации. Итак, у нас есть организация, которая

хочет внедрить или выстроить систему управления ИБ, и выбрать

соответствующий подход. Как ей это сделать?

Исторически подходы к управлению ИБ переживали несколько фаз,

подробнее об этом можно посмотреть на нашем выступлении на

конференции «Финтех 2024 Направления развития».

Всего выделяют три подхода к управлению ИБ:

- статичные модели;

- многофакторные модели;

- ситуационные (риск-ориентированные) модели.

Самый простой подход – статичная модель управления. Когда у нас есть какой-то стандарт, или набор требований, и мы просто выполняем (или не выполняем) их:

Такой подход прост в реализации, удобен для понимания и хорош для

старта работ, особенно в маленьких компаниях «где ничего нет», но у

него есть ряд недостатков. Он «ничего не знает» о взаимосвязи

различных факторов и внешней среды, и фактически является

примитивным чек-листом, который не особенно привязан к событиям

происходящем в мире в режиме реального времени.

Апгрейдом данного подхода, его дальнейшим развитием, является многофакторая модель управления:

Здесь делается попытка связать различные требования между собой, выстроить целостную систему и определить приоритезацию выполнения тех или иных направлений и требований. Данный подход более изощрен, чем предыдущий, но фактически он является лишь более сложной вариацией чек-листа, и все так же не учитывает окружающий мир и изменяющиеся обстоятельства.

Кроме того, он неявно создает установку на «непрерывный прогресс», когда в силу отсутствия привязки к окружающему миру и внешним ограничениям люди поддаются логике «быстрее, выше, сильнее» и наивно рассчитывают, что «завтра должно быть всегда лучше, чем вчера», что в свою очередь означает попадание в зависимость от непрерывного улучшения показателей в духе «бесконечного прогресса»:

Проблема такой установки заключается в том, что реальное развитие не линейно, и будучи привязано к окружающему миру часто заключается в способности «сделать шаг назад» или «постоять на месте». И в этом смысле наивная вера в «непрерывное улучшение и прогресс» чревато фальсификацией метрик, накруткой статистики или перегрузкой системы в бессмысленной попытки достичь «непрерывного роста».

Именно здесь возникает дальнейшая эволюция моделей управления ИБ, а именно ситуационная модель:

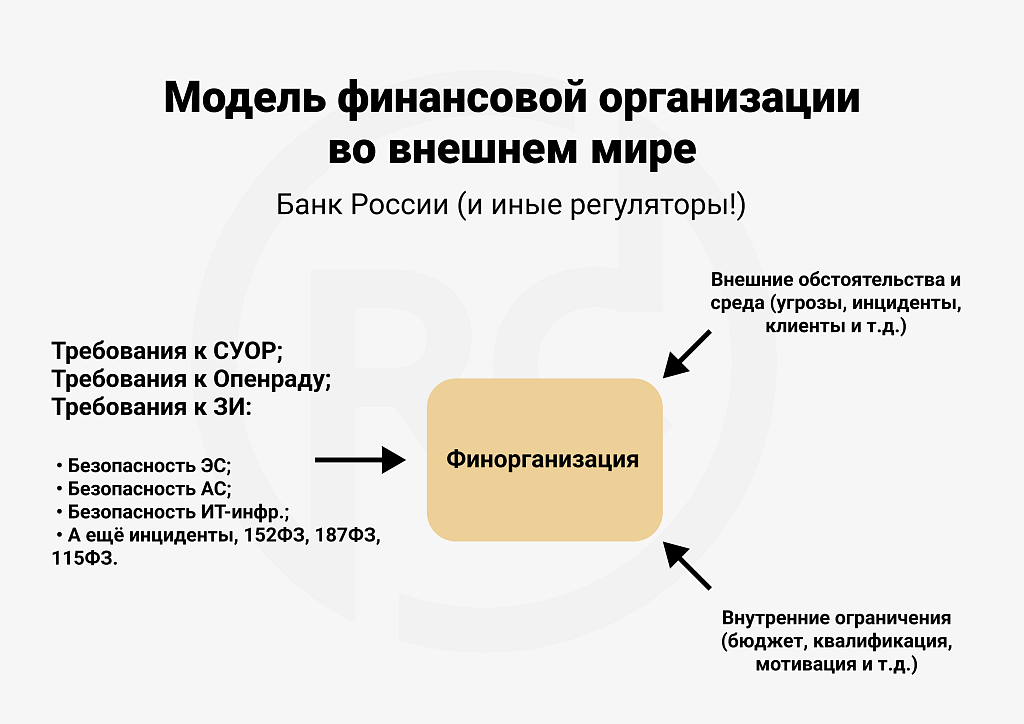

Она привязывает информационную безопасность не только к абстрактным требованиям нормативов, «страшно далеких» от конкретных целей организации, внешних и внутренних обстоятельств. Которая не «просто требует комплаенса» этим требованиям. Но показывает, как ИБ связана с другими факторами жизнедеятельности организации в режиме реального времени. Хорошую иллюстрацию такой привязки дают стандарты семейства ГОСТ 57580 Банка России, чему был посвящен наш мастер-класс на Уральском форуме Банка России 2024 года.

Здесь информационная безопасность (юго-западная вершина шестиугольника, обозначенная «ЗИ»), оказывается связана с другими факторами управления, и в конечном итоге подчинена системе управления операционными рисками (северная вершина шестиугольника, обозначенная «СУОР»), которая напрямую связана с высшими органами управления организацией, оперативными и стратегическими целями организации, которые в свою очередь учитывают внешний и внутренний контекст организации (вершины «Процессы», «Направления», «Опернад», «Границы»), включая экономические и социальные ограничения.

Подобный подход к управлению ИБ можно назвать «органическим». В отличии от предшествующих моделей, где мы либо «механически» шли по чек-листам и пытались обосновать необходимость построения ИБ требованиями, либо проводили какую-то точечную аналитику для обоснования бюджетов ИБ на один, два, три года, и периодически «отставали от реальной жизни». В рамках ситуационных моделей происходит скорее «выращивание» ИБ и её «прилаживание» к другим аспектам жизнедеятельности организации, на основании непрерывного мониторинга и наблюдения за состоянием организации и внешнего мира. Как это выглядит представлено на рисунке ниже:

Таким образом, основой подхода к реализации системы управления информационной безопасностью (и соответствующей системы защиты информации как совокупности организационно-технических мер) на основе ситуационного моделирования является создание в организации «центра управления» или «генерального штаба», который существует не сам по себе, не оторван от целей организации, экономических и социальных ограничений, от внешнего и внутреннего контекста жизнедеятельности, но связан с ними напрямую, для чего можно идти как «снизу-вверх» (от конкретных процессов, требований ИБ, или средств защиты), так и «сверху-вниз» (от автоматизации мониторинга и управления рисками), но в конечном итоге необходимо будет прийти к синтезу «верха и низа» для чего может пригодиться автоматизация, как это часто происходит в наших совместных проектах с sGRC системой SECURITM.

В рамках этого подхода любые отдельные направления ИБ, и соответствующие средства защиты перестраиваются таким образом, чтобы из «неправильного» состояния, никак не связанного с целой системой и «усложняющего жизнь» организации:

Перейти в «целевое» состояние, интегрированное с системой управления организации через специальные платформы, для снижения затрат и повышения общей продуктивности работы:

А центральное управление ИБ, привязанное к «центру управления», обеспечит возможность оперативной адаптации отдельных процессов, направлений и требований к непрерывно изменяющемуся контексту организации и застрахует от ошибок, связанных с ложными установками на «непрерывный прогресс», или недостаточной скоростью адаптации к изменениям и ригидностью управления:

С момента основания РАД КОП наши консультанты стремятся к целостному, диалектическому подходу в управлении ИБ. Когда отдельные задачи, направления, требования или проекты не просто «выполняются согласно ТЗ», но анализируются с точки зрения конечной полезности для наших клиентов и возможности максимизации результатов через встраивание результатов проекта в систему управления организации в целом.

Несмотря на то, что лучшие практики управления не сильно поменялись со времен Тейлора, Деминга, Минцберга и Адизеса (здесь могут быть и другие классики, и более современные авторы по вашему вкусу!), очень часто информационная безопасность в организациях «делается для галочки», и значительная часть организаций все ещё не умеет или не хочет связывать ИБ с операционными и стратегическими целями организации, с системой управления организации в целом. И здесь, несмотря на сложность ситуационной модели управления ИБ и невозможность её «мгновенной постройки», именно она, с нашей точки зрения, является целевой, и в конечном итоге, наиболее экономной с точки зрения среднесрочной и долгосрочной перспективы. То есть, если ваша компания планирует существовать на горизонте трех лет и более, то вам стоит всерьез отнестись к углубленному изучению и пилотированию описанного в статье подхода, потому что в конечном итоге именно он окажется эффективнее и продуктивнее. Хотя на стадии внедрения он, безусловно, как и многие другие «действительно полезные практики» (от занятий спортом до рефакторинга бизнес-процессов организации), потребует дополнительных затрат и внимания ваших коллег и сотрудников.

Подробнее о нас, наших принципах и портфолио можно прочитать тут: https://radcop.online/company/